| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- redis cli

- AWS S3 migration

- ERR unknown command 'JSON.GET'

- ERR unknown command 'JSON.SET'

- 캐시백

- 한 번에 끝내는 AWS 인프라 구축과 DevOps 운영 초격차 패키지 Online

- 환급챌린지

- Redis

- 직장인자기계발

- 패스트캠퍼스

- aws s3

- Avast 구독취소

- Avast Security

- 잔디이전

- vscode

- gitlab 잔디옮기기

- AWS S3 계정이동

- RedisJSON

- Window redis-cli

- AWS S3 버킷 삭제

- 패스트캠퍼스후기

- 패캠챌린지

- aws

- 직장인인강

- Ngrinder Docker

- redis-cli

- putty Inactive

- elastic cache

- nodemailer

- 캐시백챌린지

- Today

- Total

Developing

패스트캠퍼스 캐시백 챌린지 15일차 본문

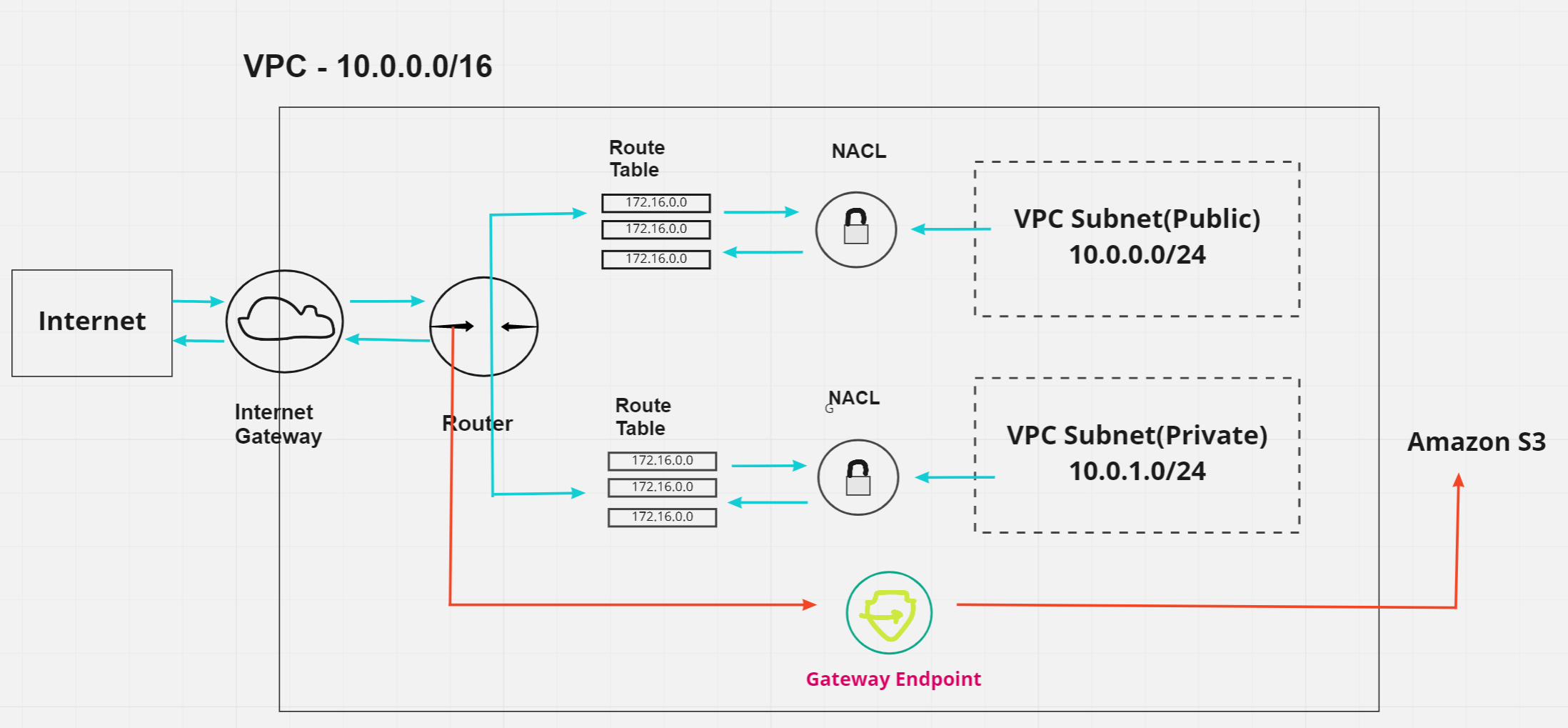

Endpoint와 관련된 클립을 복습하고 새로운 클립을 보는식으로 챌린지를 진행하였다. private Subnet에서 Amazon의 S3나 DynamoDB에 접근하기 위해서는 NAT Instance같은 방법을 활용할 수도있지만, 이 방법은 트래픽이 노출된다. 따라서 Endpoint로 트래픽에 노출되지 않으면서 Amazon의 여러 서비스를 활용하는 방법들에 대해 알 수 있었다. 또한 public ec2와 private ec2 만드는 설정등은 반복해주면서 많이 익숙해졌다. 다음 포스팅은 MicroService Architecture와 모놀리식 Arcitecture의 이론에 관한 포스팅을 게시할 예정이다.

Endpoint를 사용하는 이유

- Private Subnet에서 Amazon S3나 DynamoDB에 접근하려면 어떻게 해야하는가?

⇒ private subnet에서 public subnet의 gateway Instance를 통해 접근할 수도 있을 것이다.

⇒ but 이 경우 트래픽이 노출되기 때문에 권장하지 않는다.

⇒ Endpoint는 Private Instance가 외부와의 인터넷과의 차단이 되있는 것을 극복하고 다양한 AWS서비스를 이용할 수 있도록해준다.

Amazon S3에 접근하기

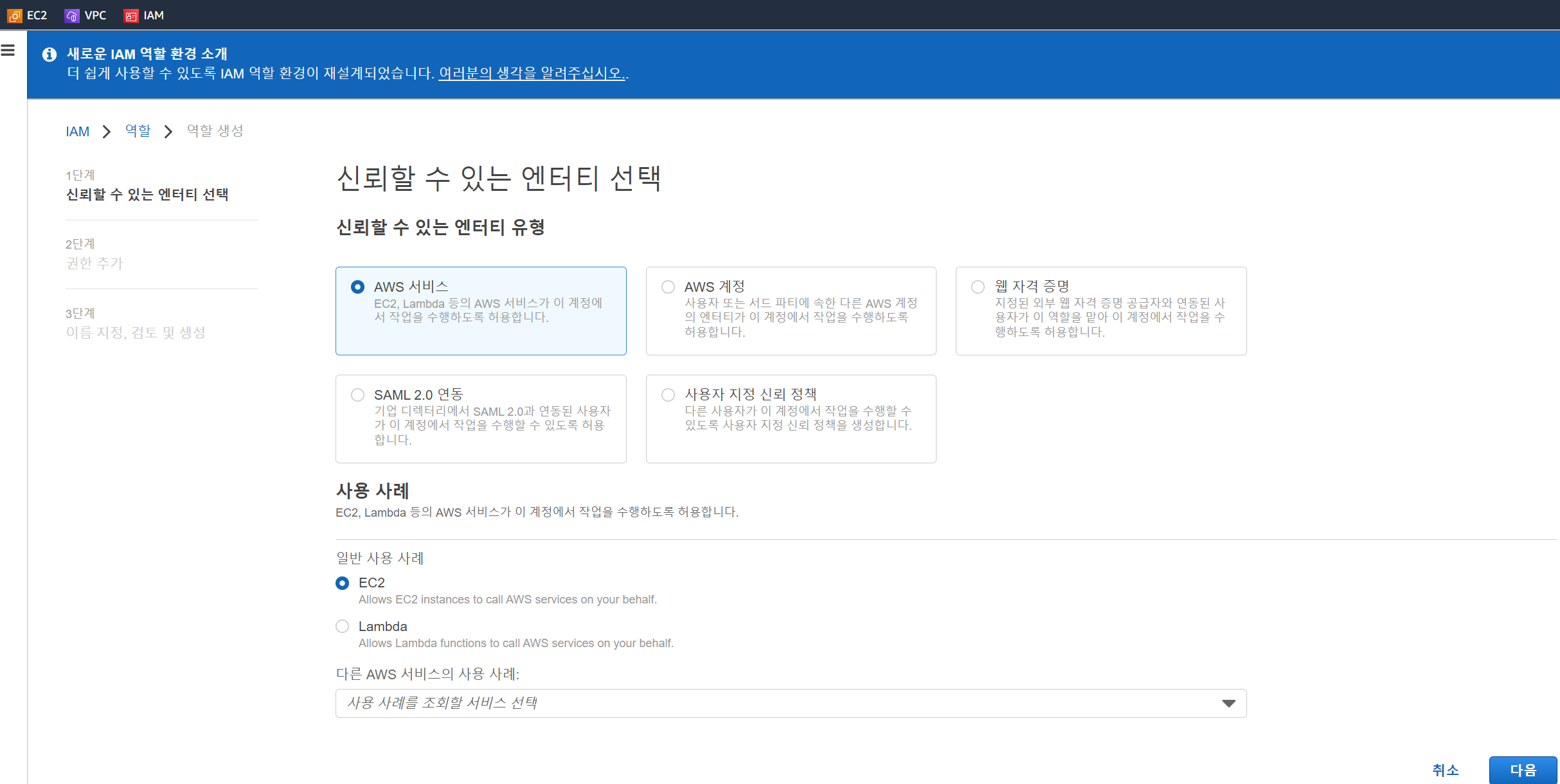

먼저 S3에 접근할 수 있는 역할을 가진 권한을 설정해주어야한다.

Amazon IAM 서비스에 진입한다.

IAM Service에서 역할 만들기로 진입해준다.

Private EC2에서 접근할 것이기에 EC2를 선택해준다.

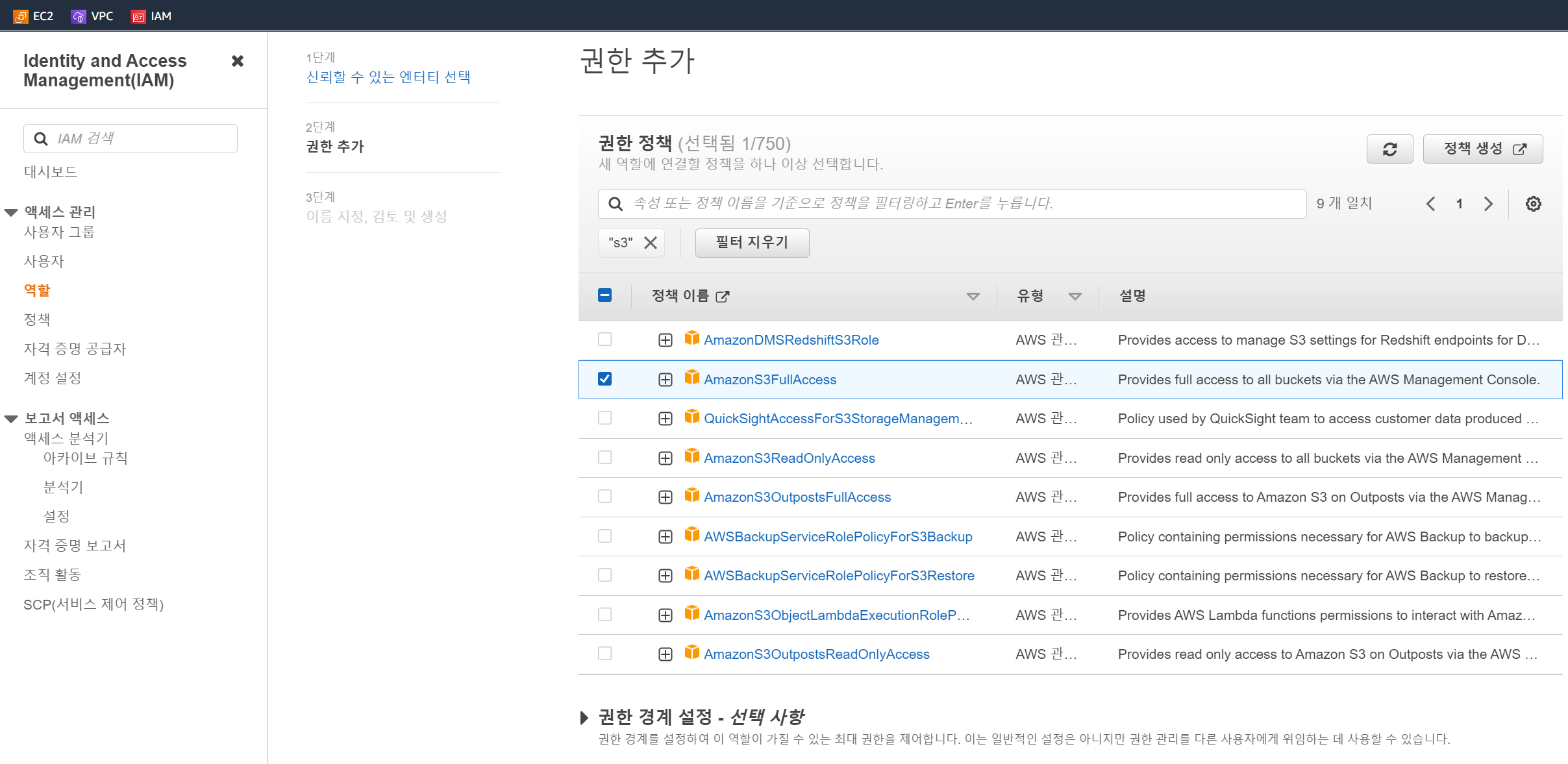

검색창에 S3를 검색하고 Amazon S3 Full Access 권한을 추가해준다. 이름에서도 알다시피 Readonly는 읽을수만 있는 것한일거고 Full Access는 수정도 될 것이다.

Name tag로 s3_fullaccess 정도로 추가해준다.

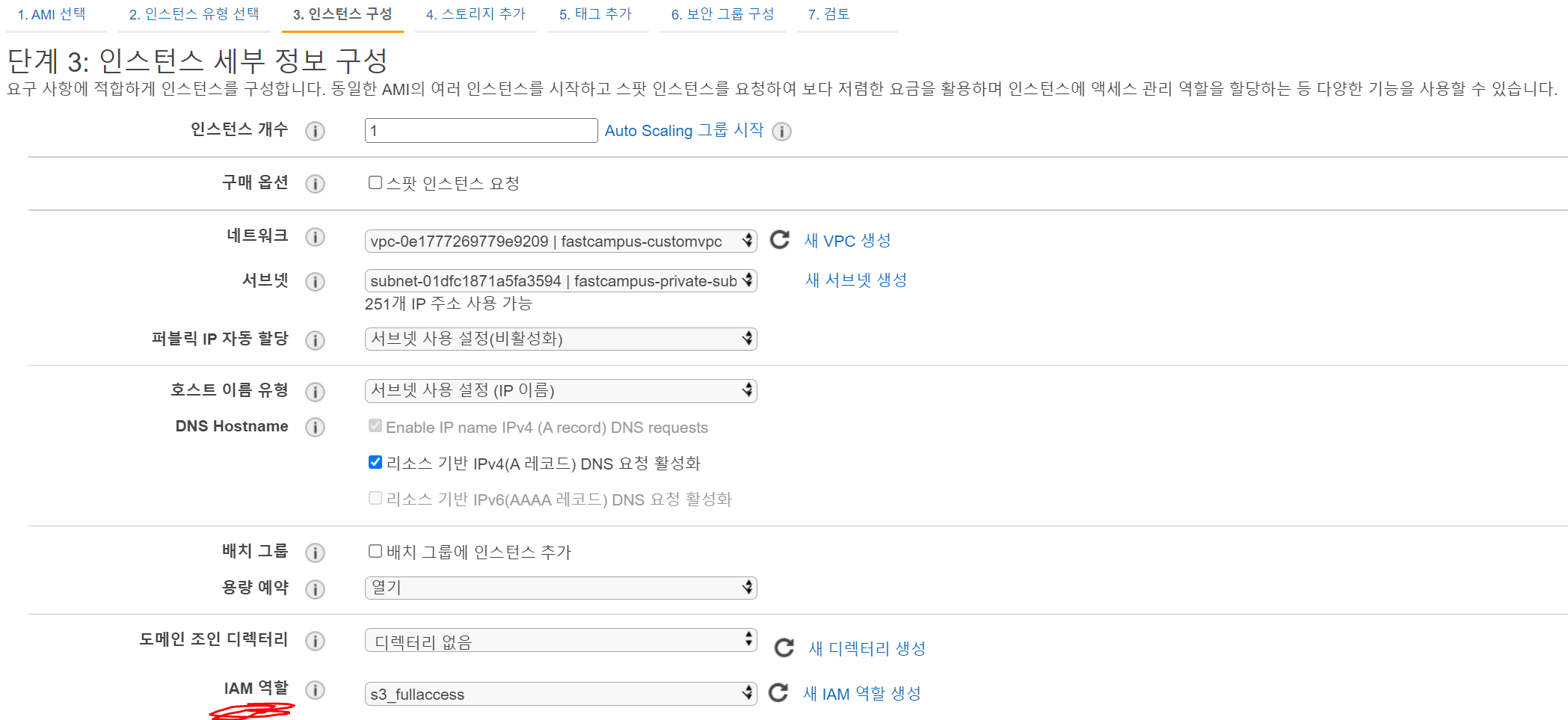

private EC2 만들때 IAM 역할에서 아까 만들어준 역할을 설정해준다.

이런식으로 EC2에 역할이 부여된다.

public ec2에서 bastion host가 있어야 private ec2에 접근할 수 있으니 지난번과 동일하게 bastion host도 생성해주자..

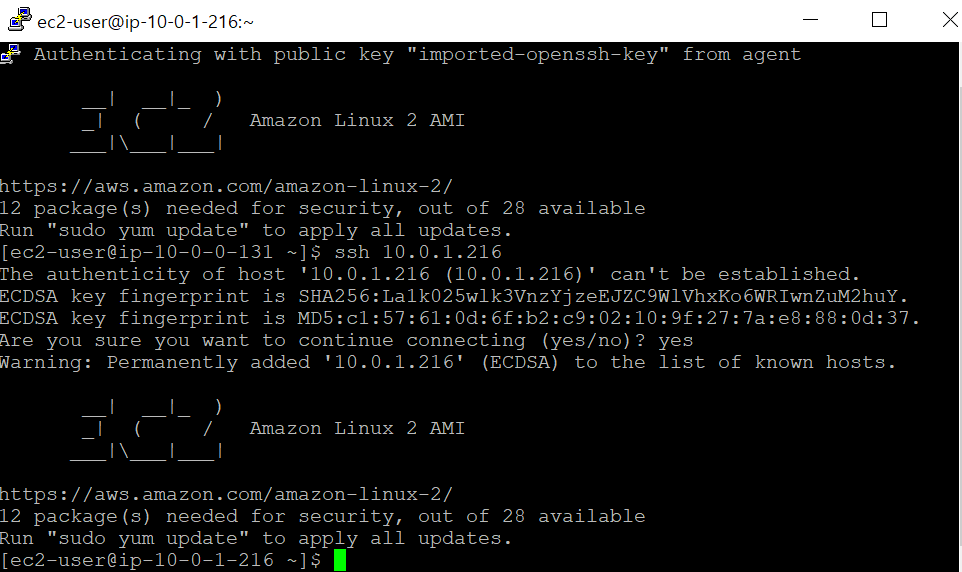

마찬가지로 지난번에 한 것처럼 putty로 접속 후 public subnet에 접속한뒤에 ssh 때려서 private subnet에 접근한다.

이제 Amazon S3 서비스로 가서 버킷을 만들어주어야한다.

Amazon S3서비스에서 버킷 만들기로 진입해준다.

버킷 이름은 고유해야하기에 다른사람들과 중복되지 않은 이름으로 생성해준다.

이제 이 Bucket으로 접근을 해줄 것이다.

putty에서 다음과 같은 command를 치면 목록이 나올 것이다.

aws s3 ls --region [Region 이름(ap-northeast-2)]

한편 endpoint 설정을 하려는 이유는 route table에서 트래픽이 노출되지 않기 위함이다.

그런데 저번에 private route table에서 나머지 트래픽들은 모두 nat gateway로 보내게 설정해둔 것이 있다. 이 항목을 없애주고 다시 putty로 command를 시도해본다.

해당 command가 이제 먹히지 않는 다는 것을 알 수 있다.

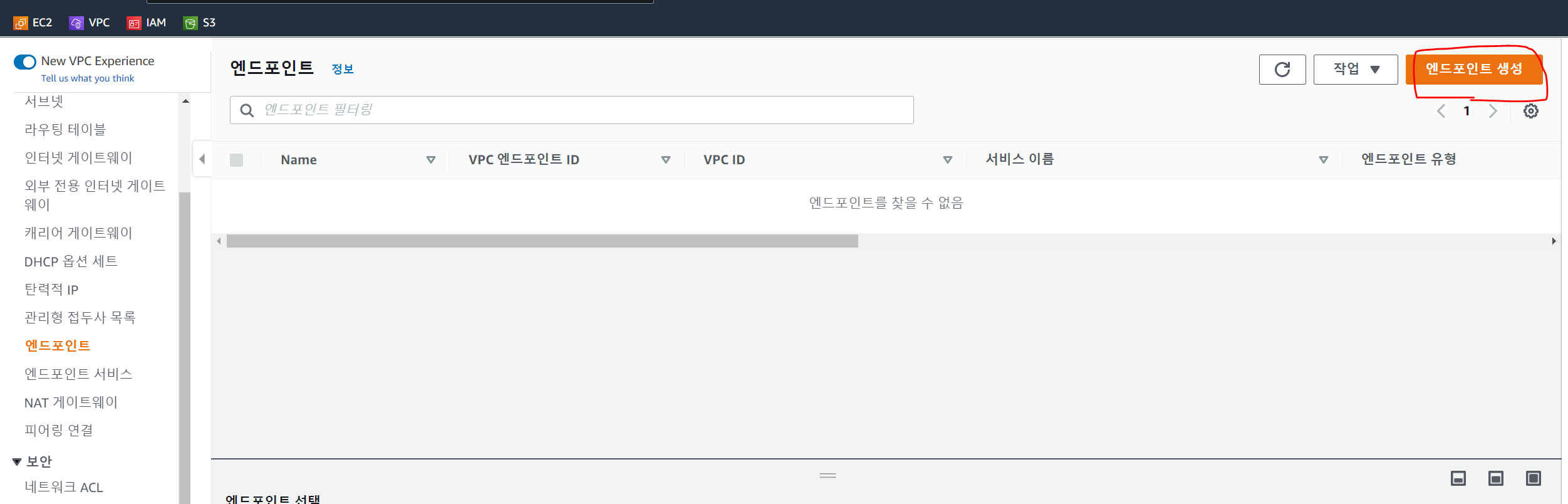

그렇다면 이제 엔드포인트 항목으로 진입해준다.

엔드포인트 페이지에서 엔드포인트 생성으로 진입해준다.

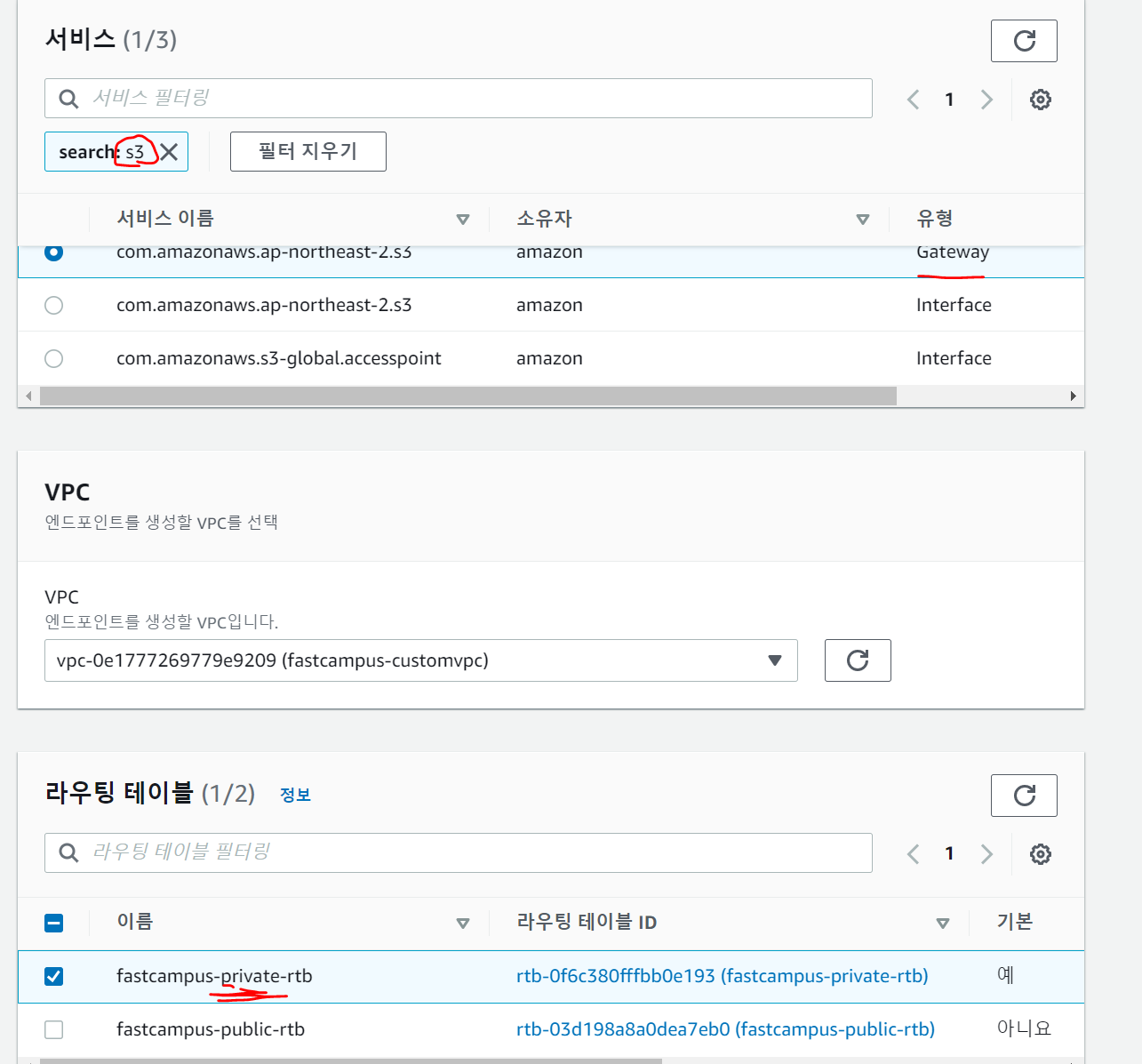

서비스 항목에서 S3를 검색하고 Gateway 유형인 것을 선택해준다.

또한 Private Subnet에서 사용하는 것이므로 private route table로 설정해준다.

private route table로 가보면 자동으로 관련된 라우팅이 추가되었다.

새로 추가된 내용은 S3와 관련된 트래픽으로 오면 S3로 보내라는 의미이다.

이제 putty에서 다시 s3에 접근이 가능한 것을 확인할 수 있다.

endpoint를 잘 활용하면 로컬 외의 노출되면 안되는 트래픽을 숨기고, 나머지 트래픽은 Nat Gateway로 보내는식으로 활용할 수 있다.

패스트캠퍼스 [직장인 실무교육]

프로그래밍, 영상편집, UX/UI, 마케팅, 데이터 분석, 엑셀강의, The RED, 국비지원, 기업교육, 서비스 제공.

fastcampus.co.kr

*본 포스팅은 패스트캠퍼스 환급 챌린지 참여를 위해 작성되었습니다.

'Devops > Fastcampus 캐시백 챌린지' 카테고리의 다른 글

| 패스트캠퍼스 캐시백 챌린지 17일차 (0) | 2022.05.04 |

|---|---|

| 패스트캠퍼스 캐시백 챌린지 16일차 (0) | 2022.05.03 |

| 패스트캠퍼스 캐시백 챌린지 14일차 (0) | 2022.05.01 |

| 패스트캠퍼스 캐시백 챌린지 13일차 (0) | 2022.04.30 |

| 패스트캠퍼스 캐시백 챌린지 12일차 (0) | 2022.04.29 |