패스트캠퍼스 캐시백 챌린지 8일차

AWS VPC 네트워킹과 관련된 클립 2개를 복습하고 새로운 클립을 보는식으로 챌린지를 진행하였다.

private subnet에서 internet Gateway와 통신하는 방법등은 다음 포스팅에서 계속될 것 같다.

단기인턴할때 Cloudflare에 관한 설명을 들으면서 public, private 관련된 얘기도 말로 잠깐 들었었는데, 본 강의를 통해서 확실하게 이해할 수 있었던 것 같다. 가끔 개발블로그들 보다보면 route table에 igw-id라고 되어있는게 대체 무엇인지 몰랐었는데 Internet Gateway 줄임말이었다는 것도 알게되었다.

원래 이파트가 3개 클립으로 구성되어있는데 3개를 한번에 복습하면서 포스팅을 하고싶긴했는데 포스팅이 너무 길어질 것 같아서 분량을 잘라서 포스팅하려고 한다.

또한 챌린지에서 이미지를 캡쳐하는 행위는 금지되기 때문에 Miro를 사용해서 포스팅에 도움되는 그림은 직접 그려주었다.

VPC

- Virtual Private Cloud

- Amazon Virtual Private Cloud(Amazon VPC)를 이용하면 사용자가 정의한 가상 네트워크로 AWS 리소스를 시작할 수 있다.

- 이러한 가상 네트워크는 AWS의 확장 가능한 인프라를 사용한다는 이점 + 고객의 자체 데이터센터에서 운영하는 기존 네트워크와 매우 유사하다.

VPC의 특징

- 계정 생성 시 default로 VPC를 만들어줌

- EC2 , RDS , S3 등의 서비스 활용 가능

- 서브넷 구성할 수 있음

- 보안 설정(IP block , inbound outbound 설정) 가능

- VPC Peering (VPC간의 연결)

⇒ 계정 하나에 여러개 만든 것 끼리 네트워킹이 가능하게 함..

- IP 대역 지정가능

- VPC는 하나의 Region에만 속할 수 있음(다른 Region으로 확장 불가능)

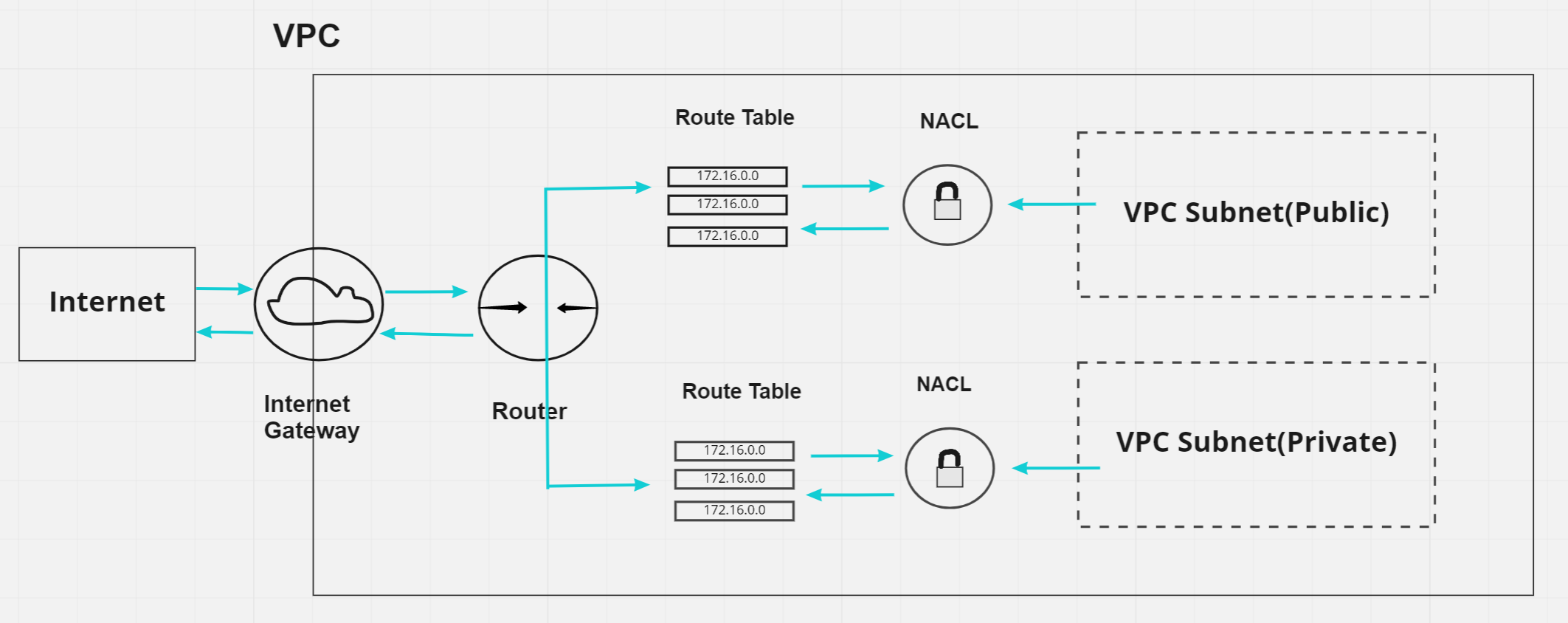

Components of VPC

- Availability Zone

⇒ 물리적으로 분리되어있는 인프라가 모여 있는 데이터 센터

⇒ 각 AZ는 일정 거리 이상 떨어져 있음

⇒ 하나의 리전은 2개 이상의 AZ로 구성됨

⇒ 각 계정의 AZ는 다른 계정의 AZ와 다른 아이디를 부여받음

- Subnet(CIDR)

⇒ VPC의 하위 단위 (sub+network)

⇒ 하나의 AZ에서만 생성가능

⇒ 하나의 AZ에는 여러 개의 Subnet 생성가능

⇒ Private Subnet : 인터넷에 접근 불가능한 Subnet

⇒ Public Subnet : 인터넷에 접근 가능한 Subnet

⇒ CIDR 블록을 통해 Subnet을 구분

⇒ CIDR : 하나의 VPC 내에 있는 여러 IP 주소를 각각의 Subnet으로 분리/분배하는 방법

ex)

1번째 서브넷 : 211.11.124.0/26 (211.11.124.0 ~ 211.11.124.63)

2번째 서브넷 : 211.11.124.64/26 (211.11.124.64 ~ 211.11.124.127)

3번째 서브넷 : 211.11.124.128/26 (211.11.124.128 ~ 211.11.124.191)

4번째 서브넷 : 211.11.124.192/26 (211.11.124.192 ~ 211.11.124.255)

- Internet Gateway

⇒ VPC 내부의 IP주소들을 가지고 배정받은 서비스들과 인터넷과의 소통을 도와주는 서비스

- NACL(Network Access Control List) /Securit y Group

⇒ 보안검문소

⇒ NACL : Stateless , SG : Stateful

⇒ Access Block은 NACL에서만 가능

- Route Table

⇒ VPC안의 객체들간의 네트워킹이나 VPC와 인터넷 외부간의 네트워킹을 위해 필요한 테이블

⇒ 트래픽이 어디로 가야할지 알려주는 테이블

⇒ VPC 생성 시 자동으로 만들어준다.

| Destination | Target |

| 10.0.0.0/16 | Local |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

⇒ 이경우 첫줄의 대역대로 요청이 들어오면 VPC 내부로 가라

⇒ 나머지 대역대의 요청은 인터넷(VPC 외부)으로 가라

- NAT(Network Address Translation) instance / NAT gateway)

- VPC endpoint

패스트캠퍼스 [직장인 실무교육]

프로그래밍, 영상편집, UX/UI, 마케팅, 데이터 분석, 엑셀강의, The RED, 국비지원, 기업교육, 서비스 제공.

fastcampus.co.kr

*본 포스팅은 패스트캠퍼스 환급 챌린지 참여를 위해 작성되었습니다.